Ecco come mettere in sicurezza la nostra username

Sai bene cos’è la “password”. Sicuramente saprai pure che deve essere lunga almeno otto caratteri, alfanumerica e con presenza di caratteri speciali e non deve contenere parole tratte da dizionari e, soprattutto, che deve essere tenuta nascosta. Mi domando, invece, se pensiamo all’username.

Pensiamo che l’eventuale malintenzionato attaccante che carpisce l’username dell’Amministrazione del nostro sito web è già ben oltre metà dell’opera per guadagnare un pericolosissimo illecito accesso?

L’attacco Brute Force

Un attacco “Brute Force” è un metodo semplice per ottenere l’accesso a un sito web. Tramite appositi programmi e opportuni dizionari, si ricercano nomi utente e password più e più volte fino a quando li si ottiene.

Tale metodo è considerato “poco elegante”, esso risulta molto efficace quando le persone usano password semplici come “123456” o nomi degli utenti standard come “admin”.

Un cracker che guadagna l’accesso al tuo account amministratore è in grado d’installare script dannosi che possono potenzialmente compromettere l’intero server.

Il problema dell’enumerazione degli utenti

Contro questa frequente forma di attacco al CMS WordPress è quindi necessario non dimenticare di difendere anche l’username.

Tra i vari accorgimenti indispensabili c’è quello di rendere illeggibile l’username.

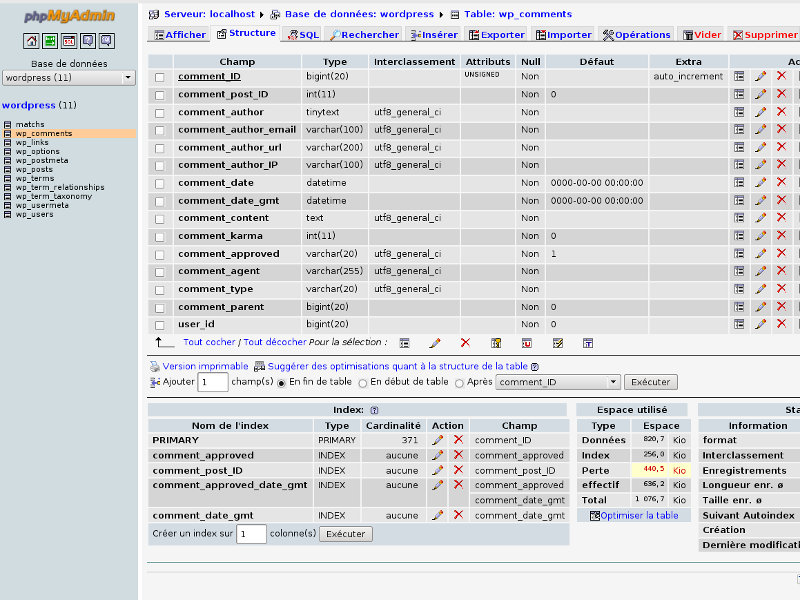

L’eventuale attaccante, infatti, con appositi “scanner” (WPScan, ad esempio), ottiene facilmente quella che viene chiamata “enumerazione degli utenti” ovvero è in grado di conoscere l’elenco degli autori di articoli sul dato sito (e quindi il codice “numero utente” e gli “username).

Tale risultato è ottenibile anche manualmente con una semplice procedura: è sufficiente aggiungere il codice “?author=n” (dove “n” è un numero da 1 in poi) dopo l’indirizzo (URL) del sito da controllare.

In realtà, per conoscere un autore (e quindi un “Username”) è sufficiente passare il mouse sul “soprannome” (nickname) dell’autore dell’articolo e leggere il relativo “username” che appare sull’etichetta collegata.

Per questo motivo, per ragioni di sicurezza cioè, è assolutamente vietato pubblicare alcunché (articoli, ecc) a firma dell’utente in possesso delle credenziali di “Amministratore” sull’installazione corrente di WordPress.

Come difendersi dall’enumerazione degli utenti

La soluzione contro gli scanner per rendere invisibili gli Username è dietro la porta:

È possibile, semplicemente, aggiungere questo codice nel file .htaccess per bloccare autore cerca di enumerazione.

# Stop wordpress username enumeration vulnerability

RewriteCond %{REQUEST_URI} ^/$

RewriteCond %{QUERY_STRING} ^/?author=([0-9]*)

RewriteRule ^(.*)$ http://yoursite.com/somepage/? [L,R=301]

Ciò va inserito all’interno dei tag:

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteBase /

….

</IfModule>

E dove, naturalmente, “http://yoursite.com/somepage/” è la pagina su cui vuoi che vada chi ha effettuato la ricerca “?author”.

Ora siamo sicuramente più tranquilli.